Продолжаю серию статей посвященных компьютерной безопасности в школе.

В этой статье я расскажу Вам как правильно настроить групповые политики.

Вы узнаете:

-

как запретить пользователю устанавливать даже те программы, которые устанавливаются без прав администратора

-

что такое политики "Белого листа" и "Черного листа"

-

какие бывают способы создания правил и в чем преимущества и недостатки каждого из них.

-

как разрешить запускать только разрешенные программы.

-

как запретить запуск даже стандартных игр.

Так что же такое групповые политики - Групповая политика — это набор правил, в соответствии с которыми производится настройка рабочей среды Windows. Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (Group Policy Container, GPC) и шаблона групповой политики (Group Policy Template, GPT). Эти два компонента содержат в себе всю информацию о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Что же можно сделать с помощью «групповых политик»? Представите себе такую ситуацию – ученики принесли на флешке какие-то игры и на перемене или на уроке в место того чтобы заниматься делом начинают эти игры устанавливать и запускать. Или другая ситуация , которая меня доставала достаточно длительное время – так называемые Mail-агенты, аськи и все остальные программы из этой серии; я не знаю как разрабатывались эти программы, но они устанавливаются даже из под пользователя с ограниченными возможностями. Мало того , что устанавливаются из под ограниченного пользователя , они еще и записываются в автозагрузку и при каждой загрузке компьютера лезут в интернет. Во первых интернет в школе не резиновый, во вторых по моему мнению Mail-агенты, аськи и т.д. в школе вообще противопоказаны.

И так о каких же Групповых политиках, то есть правилах мы будем вести речь. Существуют две политики по отношению к программному обеспечению: Политика «черного листа» - разрешено все, что не запрещено Политика «белого листа» - запрещено все, что не разрешено.

В нашей школе я использую политику «Белого листа». Каким же образом все это организовать Пользователям разрешено: пользователи могут запускать исполняемые файлы из системной папки Windows и Program Files пользователи могут запускать ярлыки из своего пользовательского Start Menu пользователи могут запускать ярлыки из Start Menu общего профиля, который известен как AllUsersProfile пользователи могут запускать ярлыки со своего рабочего стола пользователи могут запускать ярлыки из своего меню быстрого запуска (Quick Launch) Правила как Вы видите не сложные и достаточно понятные. Опять мы заходим в «Пуск – Выполнить» (см. предыдущие статьи) и набираем команду для вызова консоли групповых политик - gpedit.msc. И попадаем в так называемую консоль управления групповыми политиками. Вообще средство очень мощное еще раз подчеркиваю, здесь заделать можно очень многое, настроить очень гибко операционную систему, но в данном конкретном случае нам нужна политика «белого и черного листа».

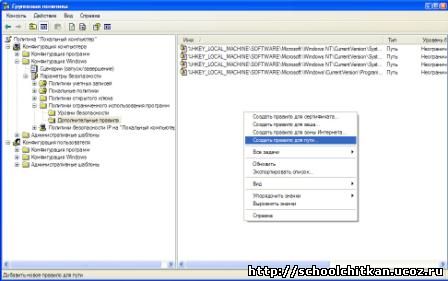

Открываем «Конфигурация компьютера – Конфигурация Windows – Административные шаблоны – Параметры безопасности – Политики ограниченного использования программ»

Делаем следующее «Политики ограниченного использования программ – создать новые политики» шаг достаточно не сложный я думаю Вы справитесь.

Посмотрим что у нас здесь появилось Уровни безопасности

а)Не разрешено

б) Неограниченный ( по умолчанию он и стоит)

По умолчанию стоит «Неограниченный» уровень безопасности. Как раз организована политика черного списка тесть разрешено все что не запрещено, а нас же естественно интересует политика белого листа . Зайдем и посмотрим политику белого листа «Неразрешено» - Программное обеспечение запускаться не будет, вне зависимости от прав доступа пользователя звучит угрожающее получается что администратор компьютера также нечего не сможет запустить! кроме того что явно будет разрешено, но не пугайтесь

Но тем не менее мы ставим ее по умолчанию и идем далее на один раздел вверх и смотрим «Политики ограниченного использования программ - Принудительный»

В группе «ко всем файлам и программам, кроме библиотек (таких как DLL) ставим галочку – это я рекомендую. И в группе «Применять политики ограниченного использования программ следующих пользователей» ставим галочку «Для всех пользователей кроме локальных администраторов то есть все пользователи кроме администратора в правах будут ограничены.

Идем дальше «Назначенные типы файлов» и «Доверенные издатели» здесь я нечего не меняю. Меня больше всего интересует «Дополнительные правила» . Мы видим необходимый «джентльменский минимум» чтобы компьютер мог более менее работать

Правила можно прописывать по разному, в данном случае мы видим что правила прописаны с использованием системного реестра – это правильно ,но может быть достаточно сложно для понимания. Есть более простой способ, поэтому я эти правила удаляю. И наченаем создавать правила. Правила мы будем создавать на основе переменных окружений. Переменное окружение – не то чтобы обширная ,но достаточно специальная тема так что кратко: давайте посмотрим список подготовленных правил:

Неограниченный доступ

%allusersprofile%\Главное меню\Программы

%programfiles%

%systemroot%

%userprofile%\Application Data\Microsoft\Internet Explorer\Quick Launch\*.lnk

%userprofile%\Рабочий стол\*.lnk

%userprofile%\Главное меню\Программы

эти правила только для Visual Studio 2005

%userprofile%\Local Settings\Application Data\Temporary Projects

%userprofile%\Мои документы\Visual Studio 2005\Projects

явно запрещаем

%allusersprofile%\Главное меню\Программы\Игры

И давайте поговорим о таком пункте «создать правило для хеша» (правый щелок - «создать правило для хеша» )смысл этого правила в том что программа просчитывает в специальном алгоритме сумму исполняемого файла и эта сумма будет храниться в ОС. В случае если под действием какой-то зловредной программы или по другой причине сумма изменилась, (хеш изменился) то он уже запускаться не будет. Недостаток в этом способе такой если мы файл скажем обновим что придется переписывать и хеш.

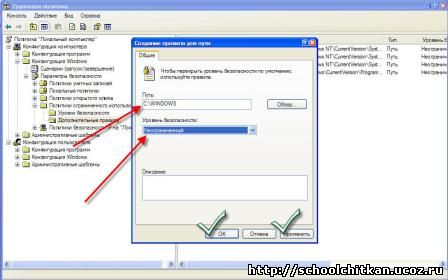

Я использую правило для пути то есть мы прописываем путь до исполняемого файла или до папки в которой находится исполняемый файл

Например C:\WINDOWS и ставим уровень безопасности неограниченный , а то ОС работать не будет

|